据报道,有计算机安全专家发现了 WiFi 设备的安全协议存在漏洞。这种漏洞能够影响到许多操作系统和设备,其中就包含了安卓、Linux、Apple、Windows、OpenBSD、MediaTek 和 Linksys 等系统。

无论你在家还是在公众场合,只要连接 WiFi ,都有可能会被入侵。

一旦被攻击用户的信用卡号码和密码、讯息、电邮及照片等不再保密。黑客甚至可以将勒索软件和其它恶意软件插入到用户浏览的网站中。

漏洞名叫“KRACK”,也就是“Key Reinstallation Attack”(密钥重安装攻击)的缩写,它曝露了 WPA2 的一个基本漏洞(使用范围最广的 Wi-Fi 网络保护协议)。攻击者会重复使用客户端设备加入 Wi-Fi 网络时提供的一次性密钥,通过这种方法破解接入点与客户端设备之间交换的信息。

何为 WPA2?

WPA,全称为 Wi-Fi Protected Access(保护无线电脑网络安全系统),有 WPA 和 WPA2 两个标准,是一种保护无线网络安全的加密协议。而 WPA2 是基于 WPA 的一种新的加密方式,支持 AES 加密,新型的网卡、AP 都支持 WPA2 加密,但现在已经被黑客破解。攻击者如今可读取通过 WAP2 保护的任何无线网络(诸如路由器)的所有信息。

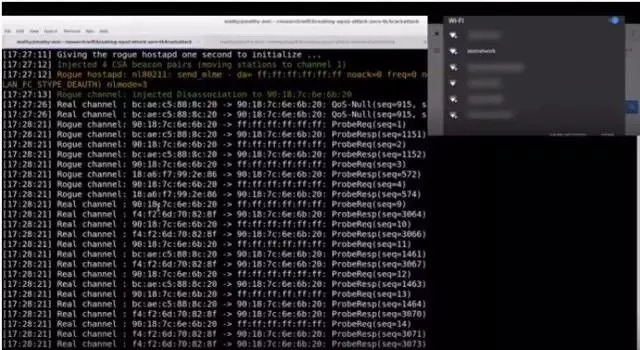

攻击原理

范霍夫在网站上描述了攻击流程:当一台设备加入一个受保护的Wi-Fi网络时,一个名为四向握手的流程便会发生。这种“握手”会确保客户端与接入点都能拥有正确的登录信息,并生成一个新的加密密钥来保护网络流量。

这个加密密钥会在四向握手的第三步安装,但如果接入点认为消息丢失,有时会重复发送相同的密钥。范霍夫的研究发现,攻击者其实可以迫使接入点安装相同的加密密钥,这样一来,入侵者便可借此攻击加密协议,并破解数据。

根据 WPA2 协议使用程度的差异,不同的设备和操作系统受到的影响程度也将不同。安卓6.0 和 Linux 系统遭受的最严重攻击或将导致加密密匙被重写,与此同时,iOS 和 Windows 系统具有一定的安全性,因为它们并不会完全依赖于 WPA2 协议,因此会避开这一漏洞。但是专家认为没有设备和系统能够完全不受漏洞的影响。

针对 KRACK 漏洞各大企业如何回应?以下为各企业截至发稿前的回应:

微软:微软于10月10日发布安全补丁,使用Windows Update的客户可以使用补丁,自动防卫。我们及时更新,保护客户,作为一个负责任的合作伙伴,我们没有披露信息,直到厂商开发并发布补丁。

苹果 iOS 和 Mac:苹果证实 iOS、MacOS、WatchOS、TVOS 有一个修复补丁,在未来几周内就会通过软件升级的形式提供给客户。

谷歌移动/谷歌Chromecast/ Home/ WiFi:我们已经知道问题的存在,未来几周会给任何受影响的设备打上补丁。

谷歌Chromebook:暂时没有发表评论。

亚马逊Echo、FireTV和Kindle:我们的设备是否存在这样的漏洞?公司正在评估,如果有必要就会发布补丁。

三星移动、三星电视、三星家电:暂时没有发表评论。

思科:暂时没有发表评论。

Linksys/Belkin:Linksys/Belkin和Wemo已经知道WAP漏洞的存在。安全团队正在核查细节信息,会根据情况提供指导意义。我们一直将客户放在第一位,会在安全咨询页面发布指导意见,告诉客户如何升级产品,如果需要就能升级。

Netgear:最近安全漏洞 KRACK 曝光,Netgear 已经知道,KRACK 可以利用 WPA2 安全漏洞发起攻击。Netgear 已经为多款产品发布修复程序,正在为其它产品开发补丁。你可以访问我们的安全咨询页面进行升级。

为了保护用户, Netgear 公开发布修复程序之后才披露漏洞的存在,没有提到漏洞的具体信息。一旦有了修复程序,Netgear 会通过“Netgear 产品安全”页面披露漏洞。

Eero:我们已经知道 WAP2 安全协议存在 KRACK 漏洞。安全团队正在寻找解决方案,今天晚些时候就会公布更多信息。我们打造了云系统,针对此种情况可以发布远程更新程序,确保所有客户及时获得更新软件,自己不需要采取任何动作。

D-Link/TP-Link/Verizon/T-Mobile/Sprint/Ecobee/Nvidia:暂时没有发表评论。

英特尔:ICASI 和 CERT CC 已经通知英特尔,说 WPA2 标准协议存在漏洞。英特尔是 ICASI 的成员,为“协调的漏洞披露(Coordinated Vulnerability Disclosure,CVD)”贡献了自己的力量。

英特尔正在与客户、设备制造商合作,通过固件和软件更新的方式应对漏洞。如果想获得更多信息,可以访问英特尔安全咨询页面。

AMD/August/Honeywell/ADT/Comcast/AT&T/Spectrum/Vivint/Lutron/联想/戴尔/Roku/LG电子/LG移动/LG家电/通用电气:暂时没有发表评论。

Nest:我们已经知道漏洞的存在,未来几周将会为 Nest 产品推出补丁。

飞利浦 Hue:KRACK 攻击利用了 WiFi 协议。我们建议客户使用安全 WiFi 密码,在手机、计算机及其它 WiFi 设备上最新补丁,防范此类攻击。飞利浦 Hue 本身并不直接支持WiFi,因此不需要防范补丁。还有,我们的云帐户 API 可以用 HTTPS 进行保护,增强安全,这是一个额外的安全层,不会受到 KRACK 攻击的影响。

Kwikset/Yale/Schlage/Rachio/iHome/伊莱克斯/Frigidaire/Netatmo/Control4:暂时没有发表评论。

Roost:Roost接收或者发送的数据流都用最新的SSL/TLS加密技术进行端到端加密。我们认为自己的设备没有风险。建议用户听从WiFi Alliance的建议,在Access点使用WiFi加密,安装最新的软件补丁。

如何避免被攻击

目前,任何使用 WiFi 的设备都有可能面临这一安全风险。变更 WiFi 网络的密码也不能避免。为避免受 KRACK 攻击,建议及时更新无线路由器、手机,智能硬件等所有使用WPA2无线认证客户端的软件版本。(有补丁的前提下)

著名黑客杨卿发布博文称:普通用户不比过于惊慌,一来,该漏洞 Poc 代码未公布;二来,这次的攻击行为不是远程发起的,需要黑客在目标无线网络范围内才能进行;三来,一般人短时间内不具备使用发动攻击的能力。

不过,在漏洞尚未修复之前,对于普通手机用户来说,使用支付宝、微信支付、网银的时候,建议大家还是尽量使用蜂窝移动网络。

参考:程序猿、太平洋网络、新浪科技、网易科技、环球时报、CSDN、雷锋网等

JiaXu's Blog

JiaXu's Blog