证书安全支持提供程序协议(CredSSP)中发现了一个严重漏洞,该漏洞影响所有版本的Windows,并可能允许远程攻击者利用RDP和WinRM窃取数据并运行恶意代码。

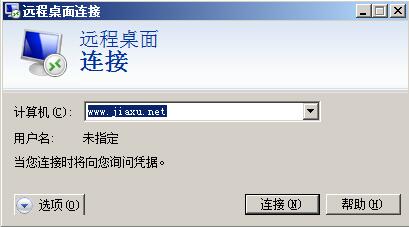

CredSSP协议设计为RDP(远程桌面协议)和Windows远程管理(WinRM)使用,负责安全地从Windows客户端加密的凭证转发到目标服务器以进行远程验证。这个问题(CVE-2018-0886)是CredSSP中的一个逻辑加密缺陷,可以被中间人攻击者利用Wi-Fi或物理访问网络来窃取会话身份验证数据并执行远程过程调用攻击。

比较常见的场景

1)内网渗透拿到一台服务器权限,可以抓包得到别的服务器远程登陆密码。

2)有些IDC没有做子网隔离,用ARP抓包,可以拿到IDC一个交换机下所有远程登陆密码。

当客户端和服务器通过RDP和WinRM连接协议进行身份验证时,中间人攻击者可以执行远程命令来危害企业网络。

由于RDP是执行远程登录的最常用的协议,几乎所有的企业客户都在使用RDP,因此它使大多数网络易受此安全问题的影响。

影响范围

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

Windows Server,Version 1709

解决方案

1、使用微软发布的关于CVE-2018-0886的补丁(KB4088787)是修复漏洞的最佳解决方案

2、如果漏洞涉及的协议和功能平时不会使用,则可以关闭相关应用程序端口/服务(包括RDP,DCE / RPC)

3、很多在认证过程中发生的攻击(例如NTLM中继攻击)通常发生在使用特权帐号进行操作的时候,如果能够尽可能减少特权帐户的使用,可以降低攻击发生的概率

视频连接:https://v.qq.com/x/page/l060542p6ee.html

JiaXu's Blog

JiaXu's Blog

朋友 交换链接吗

@godaddy 你好,哪个站点。

文章很好值得一看。

这篇文章写的很好。