什么是勒索软件?

勒索软件首先是一种特殊的恶意软件。勒索软件的特殊之处在于,它采用技术手段限制受害者访问系统或系统内的数据(如文档、邮件、数据库、源代码等),并以此要挟受害者。受害者需要支付一定数量的赎金,才有可能重新取得数据控制权。这种攻击方式,被称为拒绝访问式攻击(denial-of-access attack)。

数据的重要性不言而喻。网络犯罪分子利用技术手段挟持用户数据作为“人质”,以向个人或组织敲诈勒索钱财,效率高,获利快。因此可以说,勒索软件不仅是一种恶意软件,还是一种非常“成功”的网络犯罪商业模式。

任何组织和个人都可能成为勒索软件攻击的目标。网络犯罪分子可能无差别攻击,也可能针对更有价值的组织,如政府机构、医院等更有意愿支付赎金的组织,拥有敏感数据的机构。勒索软件不仅影响组织的正常运行,导致业务停滞或中断,还可能会泄露商业秘密,影响企业形象。企业为恢复业务运行支付赎金,还会带来直接的财务影响。受害企业可能会严重退步或者完全关闭。

勒索软件有哪些类型?

勒索软件是一个覆盖范围非常广泛的恶意软件类型,包含了大量不同类型的恶意软件和变种。这些软件,都试图通过威胁受害者来获取利益。

常见的勒索软件主要有以下两种类型:

加密型勒索软件。勒索软件进入用户系统以后,通常会搜索系统中的数据文件,如文本文件、电子表格、图片、PDF文件等,使用复杂的加密算法(如AES、RSA)加密。网络犯罪分子会要求受害者在指定时间内以比特币的形式支付一定数额的赎金,否则数据文件可能失去解密的可能。2017年5月爆发的WannaCry及其变种WanaCrypt0r 2.0,就是典型的加密型勒索软件。加密型勒索软件并不会影响系统运行。因为勒索软件选择的加密算法无法破解,电子货币交易不可追溯,加密型勒索软件已经发展成为当今最为流行的勒索软件。

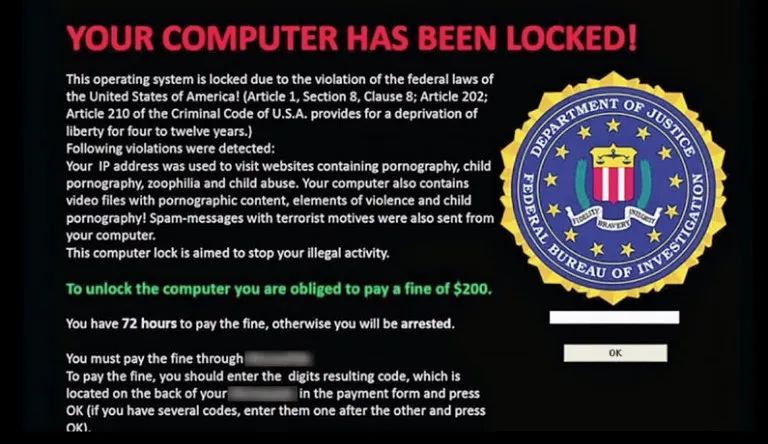

锁屏型勒索软件。锁屏型勒索软件并不对文件加密,而是锁定操作系统、浏览器或键盘,使受害者不能正常使用。典型的锁屏型勒索软件如WinLock,使用色情图片遮挡受害者的屏幕,并要求受害者利用短信支付10美元以换取解锁密码。锁屏型勒索软件多带有欺骗和恐吓性质,网络犯罪分子通常伪装成执法机构,声称发现用户下载或传播了非法内容(多以儿童色情为名),并要求受害者支付赎金,否则将被“逮捕”。

近年来,随着勒索软件不断发展,Doxware型勒索开始出现。网络犯罪分子宣称掌握受害者的个人隐私数据或隐私行为,如果受害者不按时交纳赎金,就公开到社交媒体或者发送给受害者通信录上的联系人。有些网络犯罪分子还会在暗网售卖这些数据。这种以受害者个人声誉为威胁的犯罪行为,造成的危害尤为严重。

勒索软件如何工作?

为了更好地防御勒索软件,了解攻击者用来传播勒索软件的方法至关重要。

通常,用户并不能立即感知到设备被感染。勒索软件在后台运行,直到数据锁定完毕,才会弹出界面,向用户索取赎金。

暴力破解

暴力破解是最简单直接的入侵方式。攻击者使用工具扫描暴露在互联网上的高危端口,然后通过字典攻击入侵。用户系统中如果存在弱口令,则极易被暴力破解渗透。勒索软件最常用的传播方式就是针对RDP远程桌面服务的暴力破解。

垃圾邮件

垃圾邮件也是勒索软件传播的主要形式。攻击者伪装成合法机构、企业或者受害者的联系人,在邮件中添加伪装成合法文件的恶意附件,或在邮件正文中提供恶意 URL 链接。攻击者会诱导收件人打开恶意附件,或者访问恶意链接。如果采用恶意附件方式,收件人打开附件时,勒索软件就被暗中下载,然后开始扫描用户设备上的文件并加密。如果采用恶意链接方式,则攻击者会提前在该网页上挂马,收件人单击链接后会进入此网页,勒索软件就会在收件人浏览网页时暗地里送至用户设备。

漏洞利用

漏洞是操作系统或应用程序中的编码错误。攻击者经常使用漏洞攻击包(Exploit Kit)来检测设备的操作系统或应用程序中是否存在可用于传送和激活勒索软件的安全漏洞。最典型的案例莫过于2017年WannaCry事件。Windows系统中存在一种名为“永恒之蓝”的已知漏洞,WannaCry利用此漏洞,在企业内网快速扩散。据统计,仅2017年5月12日,就有超过90万台主机被感染。此后,利用漏洞进行扩散的勒索软件开始爆发。

如何防御勒索软件?

阻止勒索软件攻击最有效的办法是防止攻击进入组织内部。

网络侧防护

防御勒索软件攻击的关键在于预防,即在勒索软件进入组织并造成实质性损坏之前,拦截攻击。最佳方法是设置以防火墙为基础的多层安全防御体系,避免攻击者突破一层防御之后长驱直入。严格的安全策略是最简单有效的防护手段;仅对外开放必需的服务,封堵高危端口,可以减小暴露面(攻击面)。阻断已知威胁,通常可以使攻击者放弃攻击,否则攻击者就需要创建新的勒索软件,或者利用新的漏洞,其成本必然增加。同时,启用文件过滤,可以限制高风险类型文件进入网络;利用URL过滤阻断恶意网站,可以避免用户无意中下载恶意软件。在安全性要求较高的网络中,还可以部署FireHunter沙箱、HiSec Insight(原CIS产品)、诱捕系统,全面感知安全态势。

IPS、AV、URL过滤、沙箱联动等功能需要购买相应的License,具体请参考对应的产品文档。

IPS和AV依赖于及时更新的特征库,建议启用特征库自动更新和自动安装功能。如果防火墙不能连接公网,可通过代理服务器升级。

主机侧防护

首先,推荐通过组织级的IT基础设施方案来统一设置主机。通过AD服务器的组策略、企业级杀毒软件的控制中心等,可以保证安全措施执行到位,而不必依赖员工个人的执行力。

其次是针对员工的信息安全教育。很多勒索软件使用电子邮件和社会工程手段,诱使员工下载恶意软件,或访问恶意网址。员工不为所动,就能避免激活携带的攻击媒介。通过信息安全宣传,培训员工养成良好的办公习惯,识别和防范典型的攻击手法,是避免勒索软件攻击的有效手段。

下表列出了主要的主机侧防护措施,其中大部分可以通过IT基础设施方案来统一管理。对于没有完善IT系统的小微企业,可以把这些措施转化为信息安全教育的内容,指导员工自行配置。

如何处置勒索软件?

如果不幸被勒索,请按照如下建议处理。

1.不要急于为勒索软件支付赎金。支付赎金相当于鼓励网络犯罪,并且并不能保证能够恢复被加密的文件。

2.严格来说,加密型勒索软件不可破解。因勒索软件本身设计的问题,或者黑客组织公布了解密密钥(如Shade),存在一定的解密可能性。

3.如果被加密的数据相当重要或者极其敏感,且该勒索软件尚无解密方案,也请在确认网络犯罪分子确实可以解密后,再决定是否支付赎金。

来源:网络安全公众号

JiaXu's Blog

JiaXu's Blog