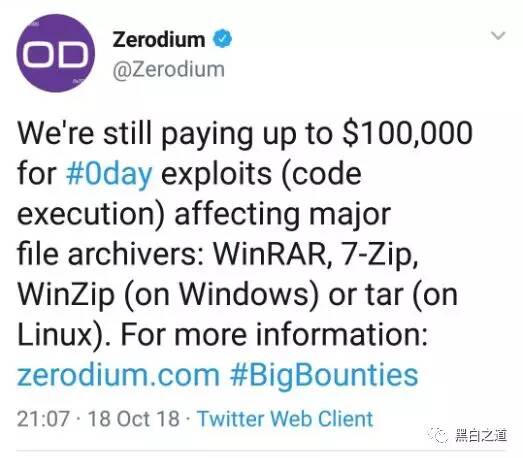

在享誉全球成为必备装机软件的同时,过去19年以来WinRAR也深受各种严重安全漏洞的负面影响。根据安全公司Check Point研究人员披露的细节,在WinRAR的UNACEV2.dll代码库中发现严重安全漏洞,而该库自2005年以来就一直没有被主动使用过。WinRAR在打开“booby-trapped”(诡雷代码)文件之后允许技术娴熟的攻击者执行“任意恶意代码”。

观看视频:

https://player.youku.com/embed/XNDA3MjMyODcwOA==

简单来说,该漏洞允许安全专家绕过权限提升就能运行WinRAR,而且可以直接将恶意文件放进Windows系统的启动文件夹中。这就意味着当用户下次重新开机的时候,这些恶意文件就能自动运行,让安全专家“完全控制”受害者的计算机。安全专家表示,全球有超过5亿用户受到WinRAR漏洞影响。

【漏洞评级】高危

【CVE编号】暂无

【受影响的版本】

WinRAR < 5.70 Beta 1

第三方集成了UNACEV2.dll库同样受影响

Bandizip< = 6.2.0.0

好压(2345压缩)< = 5.9.8.10907

360压缩< = 4.0.0.1170

【不受影响的版本】

WinRAR 5.70 Beta 1

winrar 本地命令执行poc

https://github.com/Ridter/acefile

Check Point表示WinRAR不再支持ACE存档格式(就是该漏洞的攻击文件),而且在上个月同时也删除了UNACEV2.dll文件。目前WinRAR发布了最新的测试版5.70 Beta 1,已经修复了这个问题。

不过值得注意的是,如果现在访问WinRAR的官方网站,点击下载的依然是5.61版本。而该版本目前尚未修复这个漏洞。因此你经常使用这款压缩软件,推荐通过本文下方的链接下载Beta版本。

下载:

https://www.win-rar.com/affdownload/download.php

来自:黑白之道

JiaXu's Blog

JiaXu's Blog