据乌克兰记者Alexander Dubinsky披露,乌克兰武装部队的自动控制系统(ACS)“Dnipro”长期使用密码“admin”和“123456”访问服务器。

“没有任何特殊知识就可以自由地访问交换机、路由器、工作站、服务器、语音网关、打印机、扫描仪等,也就是说,有机会分析武装部队的大量机密信息。考虑到泄露给敌人的信息的大小,只需几天时间就可以扫描整个网络和ASU,建立所有网络的拓扑结构,包括部队的属种、结构单位,并使用这个网络来入侵目标。”

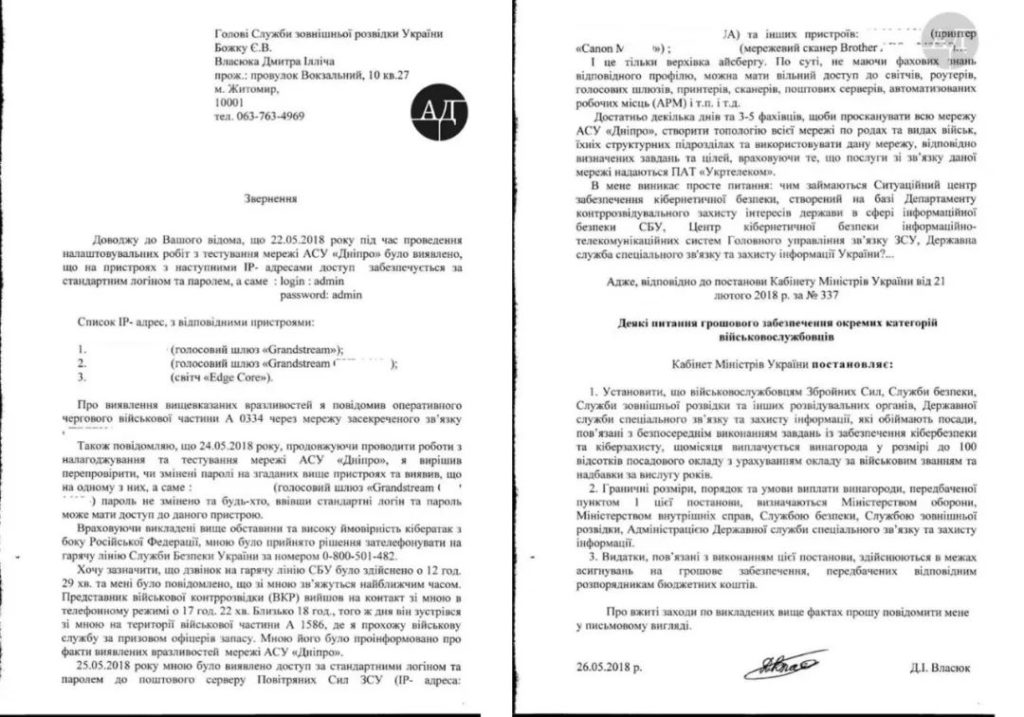

据他说,发现这一漏洞的数据库专家Dmitry Vlasyuk向美国国家安全与防务委员会(NSDC)提出申请,从那里他的信被转发给外国情报局,并从那里得到答复,说该系统不在其管辖范围内,建议他联系其他主管部门。“到了第四个月,访问国防部设施、服务器和计算机的密码仍然保持不变:123456 admin和……”Dubinsky总结道。

ASU Dnipro——本地信息系统,被称为“军事互联网”。

2017年12月,“乌克兰女性黑客运动”Berehynya在公开访问文件中张贴,包括来自乌克兰海军信息与心理行动中心(Cipso)的个人数据人员。

2017年6月,黑客攻击了主要的俄罗斯和乌克兰公司,运行了病毒密码器Petya。当网络安全领域的专业人士设法应对威胁时,攻击者发布了名为NotPetya的恶意软件的升级版本。乌克兰和美国官员指责俄罗斯传播恶意软件,但莫斯科断然否认此类猜测。

记者Dubinsky指出,同时,在乌克兰有八个北约网络防御基金,为发展业务能力和促进APU的转型,2017年,该联盟为武装部队拨款约4,000万欧元。

在过去一年中,公司Keeper Security发现世界上最受欢迎的密码是“123456”,第二名 - “123456789”。

小编提醒大家,设置密码不要使用纯数字或纯字母,密码最好包含大小写字母,数字和特殊字符等。

信息来源:http://handofmoscow.com/2018/09/26

转载自:https://nosec.org/home/detail/1840.html

JiaXu's Blog

JiaXu's Blog

这是高手。